-

主动防御 编辑

主动防御是与被动防御相对应的概念,就是在入侵行为对信息系统发生影响之前,能够及时精准预警,实时构建弹性防御体系,避免、转移、降低信息系统面临的风险。传统的信息安全,受限于技术发展,采用被动防御方式。随着大数据分析技术、云计算技术、SDN技术、安全情报收集的发展,信息系统安全检测技术对安全态势的分析越来越准确,对安全事件预警越来越及时精准,安全防御逐渐由被动防御向主动防御转变。

国外发展

像Symantec、McAfee、eSafe、Panda等厂商在2004年先后已提出了他们各自的主动防御技术

关于主动防御的定义,业界一般都认为是一种不依赖于传统的特征码扫描,其特征库(行为、规则等)不需要即时更新的识别新病毒的技术。而且很久之前业界就有共识:主动防御像别的技术一样,并不能包医百病,而只是传统的被动防御技术的一个很好的补充。

国内发展

江民科技,瑞星,金山,等厂商先后在2005年到2009年间推出了带有主动防御功能的杀毒软件,比国外的安全软件厂商稍晚一些。

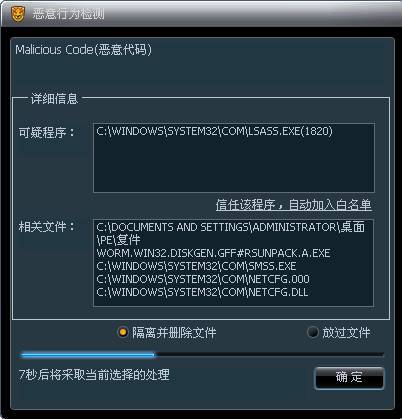

随着“主动防御”概念的流行,一些厂商的进行了大量的片面宣传,以“程序活动行为分析”取代完整的主动防御概念,利用其能够直接查出未知病毒的特性,欺骗很多用户认为其就是主动防御,实际上其只是“智能主动防御”中的一部分。

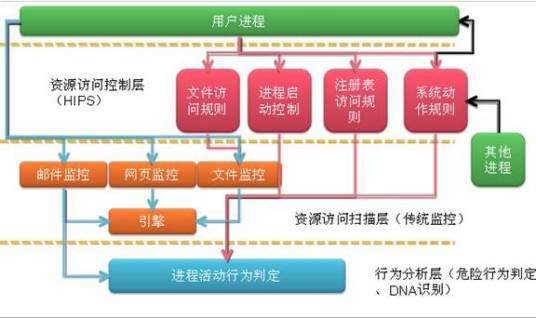

智能主动防御

智能主动防御

许多宣称具有主动防御功能的安全软件,都只完成了三层架构中的“程序活动行为分析”或“资源访问规则控制”。

- | “智能主动防御” | 主动防御A | 主动防御B |

资源访问规则控制 | √ | × | √ |

资源访问扫描 | √ | × | × |

程序活动行为分析 | √ | √ | × |

(“智能主动防御”与主动防御的区别)

它通过对系统资源(注册表、文件、特定系统API的调用、进程启动)等进行规则化控制,阻止病毒、木马等恶意程序对这些资源的使用,从而达到抵御未知病毒、木马攻击的目的。

第二层:资源访问扫描层(即传统的文件监控、邮件监控等)

通过监控对一些资源,如文件、引导区、邮件、脚本的访问,并使用拦截的上下文内容(文件内存、引导区内容等)进行威胁扫描识别的方式,来处理已经经过分析的恶意代码。

第三层:进程活动行为判定层(危险行为判定、DNA识别)

进程活动行为判定层自动收集从前两层传上来的进程动作及特征信息,并对其进行加工判断。瑞星专家经过对数十万病毒的危险行为进行分析,提炼,设计出全新的主动防御智能恶意行为判定引擎。无需用户参与,该层可以自动识别出具有有害动作的未知病毒、木马、后门等恶意程序。

1、本站所有文本、信息、视频文件等,仅代表本站观点或作者本人观点,请网友谨慎参考使用。

2、本站信息均为作者提供和网友推荐收集整理而来,仅供学习和研究使用。

3、对任何由于使用本站内容而引起的诉讼、纠纷,本站不承担任何责任。

4、如有侵犯你版权的,请来信(邮箱:baike52199@gmail.com)指出,核实后,本站将立即删除。